Vorbemerkung

Dieser Text ist veröffentlich in:Hansen, Marit/ Rost, Martin, 2002: Datenschutz durch computergestütztes Identitätsmanagement; in: Kubicek, Herbert et al. (Hrsg.), 2002: Innovation@Infrastruktur (Jahrbuch Telekommunikation und Gesellschaft, Band 10), Heidelberg: Hüthig-Verlag: 255-268.

- http://www.maroki.de/pub/privacy/mr_dsidman.html

E-Mail: martin.rost_at_maroki_de

("_at_" bitte durch "@" ersetzen, "_de" bitte durch ".de")

Datenschutz durch computergestütztes Identitätsmanagement (in einer vollindustrialisierten Gesellschaft)

Marit Hansen/ Martin Rost1

Im Rahmen des technischen Datenschutzes wird derzeit an der Entwicklung eines Identitätsmanagementsystems gearbeitet, das es Nutzern ermöglicht, Art und Umfang der Anforderungen bzw. der Herausgabe personenbezogener Daten zu kontrollieren. Ein solches System ist aus soziologischer Sicht, noch ohne spezifischen Bezug zum Datenschutz, ein plausibles Instrument, damit Personen ihre Rollensets, insbesondere in technisierten Kommunikationsumgebungen mit Organisationen, aushandeln können. Folgt man der These von der nochmaligen Ausweitung der Industrialisierung durch das Internet nunmehr auch in den Bereich der Maschinisierung der Kommunikationsverarbeitung hinein, wird die Nutzung von Identitätsmanagementsystemen regelrecht unabweisbar, wenn absehbar sämtliche gesellschaftlich relevanten Kommunikationen, die über face-to-face-Begegnungen hinausgehen, technisch gestützt erfolgen werden (Stichwort: E-Commerce, E-Government). Technisch gilt es deshalb, rechtzeitig ein computergestütztes Identitätsmanagementsystem innerhalb der Zielvorgaben Funktionalität, Sicherheit und Datenschutz umzusetzen. Wir beleuchten in diesem Artikel speziell den Datenschutzaspekt eines solchen Identitätsmanagementsystems.

Aus unserer Sicht besteht die spezifisch politisch-juristische Funktion des Datenschutzes darin, zu verhindern, dass Organisationen ihre Funktionen in Bezug auf die Verarbeitung personenbezogener Daten allein schon deshalb überziehen, weil ihnen immer bessere Verfahren, bspw. auf Grundlage einer enorm leistungsfähigen EDV, zur Verfügung stehen. Die allgemeine gesellschaftliche Funktion des Datenschutzes besteht darin zu verhindern, dass Organisationen durch zunehmend verbesserte Informationsverarbeitungskapazitäten die historisch erwiesenen Leistungsvorteile funktionaler Differenzierung aushebeln und es (wieder) zu stärkeren, allumfassenden Abhängigkeiten von Personen von einzelnen, politisch dazu nicht legitimierten Organisationen kommt. In diesem Sinne fungiert ein erfolgreich agierender Datenschutz sowohl als Entropiewächter, der vor gesellschaftlicher Entdifferenzierung schützt, als auch als Modernisierungsagent, der weitere Strukturdifferenzen einzieht. Computer-gestützte Identitätsmanagementsysteme dienen hierbei als mächtige Werkzeuge zur Umsetzung dieser Funktionalitäten.

Bevor wir auf die technisch-konzeptionellen Überlegungen zum Stand der Entwicklung von computergestützten Identitätsmanagementsystemen eingehen, wollen wir die gesellschaftlichen Bedingungen veranschaulichen, die deren Entwicklung plausibel machen. Dazu reformulieren wir knapp die Evolution sozialer Systeme gemäß den Überlegungen der Luhmannschen Systemtheorie und knüpfen anschließend an der These von der nunmehr anstehenden Ausweitung der Industrialisierung an. Zum Abschluss sprechen wir die inhärenten Risiken an, die absehbar mit der Nutzung computergestützter Identitätsmanagementsysteme einhergingen.

I

Die moderne systemtheoretisch argumentierende Soziologie unterscheidet drei Typen von Sozialsystemen: Gesellschaftssubsysteme, Organisationssysteme und Interaktionssysteme.2 Als gesellschaftliche Subsysteme macht Luhmann Wirtschaft, Politik, Recht und Wissenschaft aus. Diese gesellschaftlichen Subsysteme operieren in jeweils ihrem Sinne selbstbezüglich. Jedes System verfügt dafür über systemeigene, binär zugespitzte Codes, mit denen es anhand von Programmen den eigenen Umweltbezug regelt bzw. eine jeweils spezifische Umwelt konstituiert. Für das politische System lässt sich die ganze Welt nach Machtdifferenzen sortieren, für das wissenschaftliche Kommunikationssystem nach wahr/falsch, für das Rechtssystem nach Recht/Nichtrecht. Diese Systeme lassen sich untereinander nicht mehr hierarchisch anordnen, kein System repräsentiert auch ein anderes, jedes setzt sich selbst absolut. Das ökonomische System beispielsweise erhält seine spezifische Grenze als System dadurch, indem es allein anhand von Zahlungen/Nichtzahlungen seine Informationsverarbeitung organisiert und das Maß für die Qualität der Verarbeitung im Zinsertrag, also selbstbezüglich, findet. In der Moderne stellt sich die Frage nach dem »gerechten« oder dem »wahren« Preis nicht mehr. Die Berücksichtigung rechtlicher Regelungen, politischer Opportunität oder wissenschaftlicher Wahrheit findet ökonomisch ausschließlich unter dem Aspekt von Preisen bzw. Kostennutzenkalkülen statt.

Organisationssysteme ordnen ihre Teile anders als Gesellschaftssysteme an. Charakteristisch für Organisationen sind hierarchische Anordnungen nach dem Oben-Unten- oder Kästchen-im-Kästchen-Schema mit einer Spitze, welche das Ganze repräsentiert, was insbesondere für die Außenadressierbarkeit und das Camouflieren der internen Komplexität von Organisation funktional ist (vgl. Luhmann 1997: 835). Die Grenzen einer Organisation bestimmen sich entlang den Regeln für zugelassene Kommunikationen von Entscheidungen sowie den Ein- und Austrittsregeln für Mitglieder. In einer primär stratifizierten Gesellschaft bieten Organisationen die gesellschaftlich leistungsfähigste Ordnungsstruktur.3

Diese beiden genannten Formen von Sozialsystemen unterscheiden sich im Zugriff auf Personen. Zwar besetzen die erst genannten Sozialsysteme die Mentalzustände von Personen - Rechnen und Lesen und vom Kontext abstrahierenden Argumenten folgen zu können, wird zu einem als natürlich empfundenen Bewusstseinszustand -, sie verzichten aber zugleich auf einen unmittelbaren Personenbezug bei ihrem operativen Vollzug. Wirtschaft, Politik, Wissenschaft und Recht operieren auch dann vollkommen unbeeindruckt weiter, wenn Personen sterben. Das ist bei Organisationen nicht in dem gleichen Maße der Fall. Diese relative Personenferne der gesellschaftlichen Subsysteme zeigt sich auch daran, dass in der Regel der Umgang mit Bargeld ebenso anonym erfolgt wie die Entscheidung für eine Partei auf einem Wahlzettel oder die Auswahl eines wissenschaftlichen Artikels oder das Berücksichtigen von Verkehrszeichen, auch wenn niemand zusieht. Organisationen sind dagegen stärker auf Personen angewiesen. Sie stellen klar konturierte Rollenerwartungen an ihre Mitglieder nach innen und an ihre Klientel nach aussen. Den Mitgliedern sind Positionen im hierarchischen Gefüge zugewiesen. Wer dabei wem welche Kommunikationen zumuten darf, ist weitgehend geklärt. Organisationen reproduzieren sich sozial anhand von Entscheidungen, die im Modus der simplifizierenden Reflexion dann meist als zu verantwortende Handlungen herausgehobener Akteure zugeschrieben werden. Generell tendieren Organisationen dazu, ihre soziale Umwelt in ihrem Sinne zu trivialisieren, schließlich verringert eine durchgesetzte Schematisierung die internen Verwaltungskosten. Verwaltungen erwarten, dass die von ihnen verwalteten Bürger ebenfalls weitgehend wie Verwaltungen funktionieren, indem bspw. das lebenslange Führen zugriffsfester Akten vorausgesetzt wird und jederzeit Zugriff auf die verwalteten Personen als letztlich Quasi-Organisationsmitglieder besteht, um diese den Entscheidungen der Verwaltungen zuführen zu können. Oder um andere Beispiele für den »latent imperialistischen Impuls« von Organisationen zu nennen: Wo Kirchen in einer Person erst einmal pauschal den Sünder sehen, sehen Verfassungsschutzorgane einen Verdächtigen, Datenschutzinstitutionen ein Opfer und Firmen einen Kunden. Durch derartig pauschalisierte, im Einzelfall nicht gerechtwerdende Erwartungsbündel entstehen die jeweils zugehörigen Rollensets.

Wenn Personen an mehrere Organisationen zugleich ankoppeln, und dies wird im Zuge der sozialen Evolution möglich, dann wird es tendenziell zunehmend unwahrscheinlicher, dass die Rollensets von Personen übereinstimmen. Die Vielzahl und die zum Teil logische Unvereinbarkeit der, zum Teil obendrein zeitlich beschränkten, Ankoppelungen an Organisationen begünstigten dann die Entstehung von »Individualität«, wobei die Vorstellung von Individualität nicht nur auf die biografisch jeweils besonderen Permutationen solcher Ankoppelungen, sondern auch auf die dadurch um so nachdrücklicher induzierte Ausbildung einer autonom vermittelnden, gesellschaftlich exkludierten Instanz, sprich: »eines Individuums«, zielt (vgl. Luhmann 1993). Das Schema zur soziologischen Reflexion von Individualität hält sich seitdem an die Figur einer permanenten, durch Denken versprachlichten Oszillation zwischen dem »I« and »Me« (vgl. Mead 1968).

II

Die Evolution sozialer Systeme besagt in systemtheoretischer Lesart, dass die Entwicklung sozialer Systeme sich in drei gut unterscheidbaren Stufen vollzogen hat. In der ersten Stufe spricht man von segmentär strukturierten Systemen, unter denen man sich konkret Familien, Clans, Stämme vorstellen kann. Daran anschließend und daneben entstanden stratifizierte Systeme, zu denen beispielsweise Adelshöfe, Armeen, Kloster, Burgen, Universitäten, Gilden und Zünfte zählen. Parallel zur Entwicklung des Buchdrucks zeichnete sich darüberhinaus und erstmals in Europa auch die Herausbildung funktional-differenzierter Systeme ab, unter denen man die gesellschaftlichen Subsysteme Politik, Recht, Wirtschaft und Wissenschaft versteht (vgl. Luhmann 1997: 412ff). Diese Systeme übernehmen zentrale gesellschaftliche Funktionen, etwa den Zugriff auf Ressourcen, auf politisch bindende Entscheidungen oder auf die Darstellung wahrheitsfähiger Beobachtungen, die bis dahin in einer weniger leistungsfähigen, eigensinnigen Form von Organisationen erbracht wurden. Man spricht deshalb von funktionaler Differenzierung, weil die einzelnen gesellschaftlichen Subsysteme hochspezialisiert gesellschaftliche Funktionen erbringen, ohne deshalb auf Hierarchisierungen untereinander oder im Zugriff auf Personen angewiesen zu sein.

Mit der Herausbildung gesellschaftlicher Subsysteme ab etwa dem 16. Jahrhundert ändern sich dann auch die Zugriffe von Organisationen auf ihr Personal. Personen können, mit dem Verzicht auf exklusive Vollinklusionen in nur wenige Organisationen, so wie es zuvor vielfach der Fall war, an vielen Organisationen zugleich angekoppelt sein. Möglich wird das, weil anstelle von Stand und traditionell abgesicherten Gewissheiten, Geld und Rechtssicherheit zunehmend für gesellschaftliche Inklusion sorgen.

Dass Organisationen in einer funktional-differenzierten Umgebung das Personal in der Regel nicht vollinkludierten, lag daran, dass dafür die Informationsverarbeitungskapazitäten von Organisationen nicht mehr hinreichten. Denn organisatorische Vollinklusion bedeutet zugleich die Exklusion von Gesellschaft und den Bedarf nach einer dies kompensierenden Vollversorgung des Personals. Derartig patriarchale Kompensationsversuche kamen trotzdem noch, mit letztlich wenig Erfolg, bis ins 20. Jahrhundert hinein vor.4 Es ist aber praktisch zudem nicht mehr möglich, für jede Ankoppelung an andere Organisationen noch eine jeweils organisationsinterne Form zu finden, die sich für das spezifische Ziel der Organisation hätte sinnvoll einsetzen lassen. Das wäre beides, zugespitzt formuliert, einer Abbildung von Gesellschaft noch einmal in Organisation gleichgekommen. Ideologisch schien dafür auch kein genereller Bedarf mehr zu bestehen, da man allgemein zunehmend auf die übergreifend-integrierenden Ordnungsleistungen des Marktes und des Staates vertraute.

Allerdings verbesserte sich die Informationsverarbeitungskapazität von Organisationen sukzessive mit zunehmender Nutzung der Drucktechnik. Das Schreiben von Büchern und Aufsätzen für Periodika, die sich an die Allgemeinheit richteten, trainierte zunächst einen Formulierungsstil, der zunehmend vom konkreten Kontext, in dem der Autor oder der Leser stand, absehen musste. Diese Abstraktion ging einher mit spezifischen Standardisierungen der schriftlichen Kommunikation in Organisationen: Formulare, Paginierungen, Register, Indizes, Karteikarten, technische Zeichnungen, Blaupausen, Bedienungsanleitungen und später dann vor allem Fotografien effektivierten die Informationsverarbeitung zunehmend (vgl. Goody 1990; Giesecke 1998). Die Informationsverarbeitung blieb im operativen Vollzug noch weitgehend auf gut abgestimmte menschliche Kopfarbeit angewiesen, die aber immerhin schon ausreichte, um bspw. komplexe Steuersysteme zu verwalten oder Straftäter über Stadtgrenzen hinaus zu ermitteln. Datenschutzaspekte werden als solche sporadisch und begrifflich noch unsicher in der Literatur angesprochen.5 Ein erster, explizit ausgewiesener, systematischer Bedarf für Datenschutz, formuliert als »the individual's right to be let alone« (vgl. Warren/Brandeis 1890) entsteht dann als Reaktion auf Probleme einer beliebigen Verwendung von Prominentenfotos in Zeitungen.

Zu diesem Zeitpunkt beginnt die zunehmend beschleunigte Technisierung der alltäglich verwendeten Verbreitungsmedien, in deren Verlauf es dann zu einem drastischen Zuwachs von Adressierungsformen kommt.6 Dadurch wird die für die Datenschutzkommunikation konstitutive Paradoxie des Rechts auf Anonymität bei gleichzeitiger Pflicht zur bedarfsweisen Zurechenbarkeit von Kommunikationen auf Körper freigelegt. In der stabilen Oszillation zwischen beiden Seiten werden seitdem sukzessiv instruktive Workarounds für Staatsbürger, Kunden und Wissenschaftler eingerichtet.

Mit dem Einsatz elektronischer Datenverarbeitung zu Beginn der 1970er Jahr nahm die Informationsverarbeitungskapazität von Organisationen dann ein weiteres Mal drastisch zu. Dieser breite Einsatz der EDV war Ursache und Wirkung zugleich für den anhaltenden Ausbau des Informatik-Know-hows, der Prozessorleistung, des Speicherplatzes, der Bandbreite sowie der Software-Technik bei zugleich stattfindender Minimierung der Komponenten und Verringerung der Kosten. Den (finanzstarken) Pionieren aus dem privaten Bereich oder den gesondert befugten Datenverarbeitern aus dem öffentlichen Bereich wurde es dadurch möglich, in einem bis dahin unbekannten Ausmaße ihrer organisationsexternen Umwelt eine organisationsintern spezifische Form zu geben. Es wurde deutlich, welche Möglichkeiten zur maschinellen Auswertung von Datenbeständen gegeben sind, deren Umsetzung ihren Höhepunkt in der Rasterfahndung Mitte der 1970er Jahre fand. Anfang der 1970er Jahre entstanden dann auch die ersten Gutachten zur Ausformung eines spezifischen Datenschutzrechtes (vgl. Steinmüller 1971).

Für eine nochmalige Steigerung in Ausmaß und Qualität der technisch gestützten Informationsverarbeitung, die die Machtdifferenz zwischen Organisationen und ihrer Umwelt ein weiteres Mal vergrößerte, sorgte die Nutzung von Computernetzen, insbesondere die des Internet. War bis dahin die Informationsverarbeitung maschinell gestützt, tritt mit dem Internet die Automation dieser maschinellen Verarbeitung ein. Die organisationsinterne Formung organisationsexterner Umwelt ist seitdem sogar verselbstständigt operativ anlegbar, die Personal Agents und Robots sind ein sinnfälliger Ausdruck dieser Entwicklung hin zu einer auf die Spitze getriebenen Industrialisierung der Gesellschaft. Schriftlichkeit ist nun direkt operativ geworden, das zweidimensionale Papier wird im digitalen Medium fortan um eine dritte Dimension erweitert, Texte (oder Programme) werden maschinisiert beobachtet. Zu den Kulturfertigkeiten des Lesens, Rechnens und Schreibens tritt nun auch noch die des Programmierens. Durch diese Technisierung der »Informationsverarbeitung«, die der weitgehend vollzogenen Industrialisierung im Bereich der »Energieverarbeitung« nachfolgt, ist es unseres Erachtens berechtigt, von einer »Vollindustrialisierung« der Organisationen der Gesellschaft zu sprechen.7 Statt vom Ende der Industrialisierung sollte man deshalb, gerade bei gesellschaftsanalytischen Ansprüchen, eher von deren Ausweitung ausgehen. »Die Industriegesellschaft wird nicht von einer Informationsgesellschaft abgelöst, sondern die Industrialisierung wird auf die inhaltlichen Bereiche Information und Kommunikation ausgedehnt.« (Kubicek/Klumpp 2000: 9).

Im Ergebnis fungiert das Internet als ein Industrialisierungsagent für all diejenigen Organisationen, die an ihren ausgewiesenen Arbeitsstellen mit »Informationsverarbeitung« explizit als Produkt befasst sind (speziell für das Wissenschaftssystem diskutiert in: Rost 1998). Organisationen in aller Welt merken diese Entwicklung bspw. anhand ihrer drängenden Call-Center-Probleme, sie müssen Unmengen an internen und externen kommunikativen Störungen (Anfragen nach Informationen, Annahme/Herausschicken von Aufträgen, Leisten/Annehmen von Zahlungen, Ressourcenverwaltung ...) taxieren und einer effizienten Informationsverarbeitung zuführen. Der Königsweg zur Lösung dieser überfordernden Probleme, die meist von außen angestoßen wurde, ist der klassisch industrielle: Er führt über eine ...

Abstraktion von Verfahrensabläufen, z.B. in technisch zugespitzter in Form von UML (Unified Modeling Language);

interne Differenzierung, die sich als Arbeitsteilung bzw. Veränderung der immer anspruchsvoller werdenden Arbeitsplatzbeschreibungen in immer komplizierter werdenden Geschäftsverteilungsplänen niederschlägt;

Nutzung von technischen Basisinnovationen (konkret z.B. E-Mail und Web, Gruppenkalender);

Standardisierung kommunikativer Einheiten (etwa über Unified Messaging konkret eingebunden zunächst über die Quasistandards eines Monopolisten, absehbar jedoch über XML (»Extensible Markup Language«) als einem Universalmedium zur Datenstrukturierung bzw. mit speziellem Bezug zu Datenschutz als »Platform for Privacy Preferences Project« (P3P, http://www.w3.org/P3P/) und

umfangreiche Ressourcenverwaltung auf der Basis von Datenbanken (etwa in Form von Troubleticketsystemen sowie Content-/Dokument-Management-Systemen mit Data-Mining-Techniken).

Damit ist der Weg zur Vollindustrialisierung gesellschaftlich relevanter Kommunikationen und Workflows frei. Selbst kleinen Organisationen wird es möglich, als global players zu agieren (vgl. Brill/de Vries 1998). Vollindustrialisierte Verhältnisse findet man deshalb nicht nur innerhalb und zwischen Organisationen (im Zuge von Business-to-Business-Kalkülen), sondern auch unter Einbeziehen der Klientel (man denke an »CRM« (»Customer-Relationship-Management«)) bzw. der Kommunikationen überhaupt. Organisationen sind damit in der Lage, ihre Umwelten trennscharf (sprich: Unterscheidung von relevanten/nicht relevanten Störungen) und mit zugleich großer Bandbreite zu beobachten.

Im Zuge einer derartig um sich greifenden Industrialisierung der Informationsverarbeitung in Organisationen kommt es tendenziell zu einer Restratifizierung der Gesellschaft8, weil der inhärente funktionale Impuls von Organisationen, die Umwelt der Organisation der organisationsinternen Struktur entsprechend zu entwerfen, gute Chancen auf Realisierung hat. Ohne Vorkehrungen zu treffen, die die bestehenden starken Machtdifferenzen, die sich schon allein aus den unterschiedlichen Kapazitäten zur Informationsverarbeitung ergeben, einschränken, gerät das Recht auf informationelle Selbstbestimmung ernsthaft in Gefahr.

III

Die soziale Freigabe des Bezugs auf eine konkrete Person infolge der funktionalen Differenzierung ging zunächst einher mit einer funktionalen Zuspitzung von Rollenerwartungen und der Entstehung des »Individuums«, das, indem es seine Rollen »ist«, diese auf höchst einmalige Weise zusammenhält. Solange die Informationsverarbeitung von Organisationen auf Papier und gut organisierte Kopfarbeit angewiesen war, wurde Datenschutz nur punktuell und unsystematisch problematisierbar. Diese Konstellation änderte sich mit der schlagartig verbesserten Informationsverarbeitungskapazität von Organisationen seit den 70er Jahren des 20. Jahrhunderts im Zuge der Ausweitung der Industrialisierung durch Nutzung des Internet als universalem Netzevernetzungsnetz, das einzelne Automaten zu gesellschaftlichen Gesamtautomaten zusammensetzt. Die Zugriffe auf Individuen werden wieder vereinnahmender, Organisationen können in wieder zunehmendem Maße die »eigentlich« funktional-separierten Systeme punktuell zusammenziehend gleichschalten. Anstelle der invisible hand, der politischen öffentlichen Meinung und der scientific community, die die organisationsübergreifenden, nicht trivial kontrollierbaren Regelungsmechanismen bezeichnen, die unter den Bedingungen der funktionalen Differenzierung entstehen, sorgen geringerkomplexe organisationsinterne Entparadoxierungsstrategien dafür, dass Wahrheit tendenziell wieder käuflich, Macht wieder stärker unmittelbar für Zahlungsfähigkeit und vor allem für die tendenzielle Entdifferenzierung von gewaltenteilenden Machtgefügen sorgt, wenn man bspw. allein an die Machtkonzentration im Bereich der audiovisuellen Massenmedien denkt.

Dem Datenschutz als einer spezifischen gesellschaftlichen Form der Kommunikation, die von Datenschutzinstitutionen und einer nicht organisierten Bürgerbewegung getragen wird, fällt in dieser Situation die Funktion zu, dafür zu sorgen, dass die gesellschaftlichen Struktur- bzw. Leistungsgewinne, die sich im Zuge der sozialen Evolution durch funktionale Differenzierung einstellen, durch zunehmende Restratifizierungszumutungen seitens der Organisationen nicht wieder verlorengehen. Die Kommunikation von Datenschutz fungiert somit vor allem als »Systemdatenschutz« im weiten Sinne, sie hat die (darf man sagen »kommunikationsökologische«?) Funktion inne, dass die in der sozialen Evolution differenzierten sozialen Strukturen nicht aufgrund des latent imperialistisch-stratifizierenden Impulses von Organisationen eingeebnet werden. Datenschutz wird verlässlich immer dann politisch thematisiert, wenn sich fundamentalistische Bestrebungen zeigen, etwa in Bezug auf den Ausbau einer präventiven Strafverfolgung, die einhergeht mit einer unausgewogen Beschneidung von bis dahin als unabweisbar geltenden Bürgerrechten, einem Aufbürden global schlecht zu kompensierender ökonomischer Belastungen oder einem Errichten von Tabubereichen, die selbst im Kreise Intellektueller nur unter Risiko für einen öffentlichen Diskurs zugänglich sind.

Mit Bezug speziell zum Individuum bedeutet funktionale Differenzierung eine weitgehend kontingente Wahl einnehmbarer Rollen. Eine Restratifizierung, die dem Individuum immer schon ein bestimmtes, aus der Organisationsfunktion ableitbares, abgestimmtes Rollenset zuweist - in dieser Abgestimmtheit mag psychisch oder auch logisch durchaus ein Reiz solcher Zuweisungen bestehen -, in dem differenzierte Rollen als entdifferenziert gebündelt sind, steht dem entgegen. Unter den Bedingungen der vollständigen Technisierung und weitgehender Automatisierung sämtlicher gesellschaftlich relevanter Kommunikationen muss deshalb aus Datenschutzsicht die kontingente Wahl verschiedener Rollen und gegebenenfalls deren Aushandlung ebenfalls technisch unterstützt werden. Das bedeutet für jede Form digitalisierter Kommunikation eine Technik bereitzustellen, die generell einer Verkettung von differenzierten Kommunikationen (bzw. aggregiert und auf eine Person bezogen: von Rollen) entgegenwirkt. Diese Nichtverkettbarkeit individueller Kommunikationen ist in der nicht-technisierten sozialen Wirklichkeit einer funktional-differenzierten Gesellschaft unter den Bedingungen einer, außerhalb von Organisationen und trauten Gemeinschaften, vielfach ohnehin vorliegenden, sozial vertrauten Anonymität gegeben - und zwar historisch erstmals dort!9 Insofern gilt es technisch, auf eine Anonymitätsumgebung zurückgreifen zu können als Bedingung dafür, dass auch im Internet die von der funktionalen Differenzierung geforderten flexiblen Rollen- oder Identitätenmanagements überhaupt möglich werden. Wie solch eine Anonymitätsumgebung aussehen kann, wird derzeit beispielsweise im Projekt AN.ON - »Anonymität online« (http://www.anon-online.de) - studiert.

Technisch hergestellte Anonymität fungiert somit als Medium für Kommunikationselemente, die dann auf einer höheren Schicht zu sozial fungiblen Kommunikationsformen aggregiert werden. Die Aggregation zu Kommunikationsformen als Bestandteile sozialer Systeme (Zahlungen, Bestellungen und Lieferungen, Klagen und Widersprüche, Aufsätze, Wahlentscheide und Anträge usw.) erfolgt dann überwiegend datenbanktechnisch gestützt - und da, wo auf den Einsatz von Technik verzichtet wird, etwa bei Liebesbeteuerungen, hat man einen guten Indikator für eine Intimbeziehung gefunden. Mit Bezug auf Person spricht man in diesem Sinne verkürzend von technisch gestütztem Identitätsmanagement.10

IV

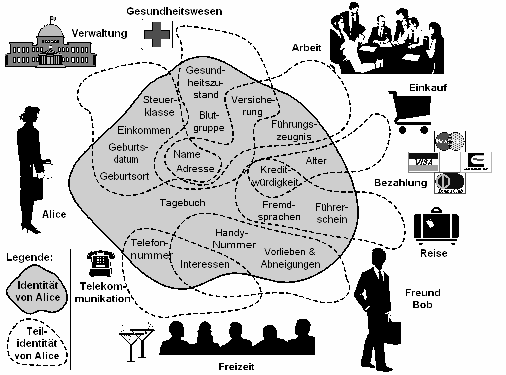

Soweit möglich, soll eine Person generell nicht nur darüber informiert sein, wer welche Daten über sie weiß, sondern sie soll sich in der Lage sehen, einen aktiven Part der Steuerung zu übernehmen, in welchen Situationen sie wem gegenüber welche Daten in welchem Umfang über sich offenbart. Gerade in Bezug auf Organisationen muss dabei meist nur ein Ausschnitt sämtlicher Personendaten preisgegeben werden. Solche Daten zählen dann jeweils zu Teilidentitäten, die ein Nutzer, von einem Identitätsmanagementsystem unterstützt, verwalten kann.

Abbildung 1: Teilidentitäten von Alice

Abbildung 1: Teilidentitäten von Alice

Abbildung 1 stellt beispielhaft einige verschiedene Teilidentitäten von Alice dar: In unterschiedlichen Situationen sind unterschiedliche Daten von Belang. Die angegebenen Daten und Rollen spiegeln hier nur grob das Prinzip wider: Tatsächlich bestehen wiederum vielfältige Teilidentitäten je nach Situation und Kommunikationspartner. Beispielsweise hat eine Person gegenüber den unterschiedlichen Teilen der Verwaltung bereits verschiedene Teilidentitäten und nicht nur eine »Verwaltungsidentität«. So sieht es auch das Recht vor, das einem unkontrollierten Datenaustausch zwischen unterschiedlichen Verwaltungsstellen einen Riegel vorschiebt.

Die ersten Konzepte für ein computergestütztes Identitätsmanagement stammen bereits von 1985 (vgl. Chaum 1985). An einer möglichst universellen und datenschutzfördernden Umsetzung fehlt es bislang allerdings, insbesondere gibt es eine Menge Produkte, die im Auftrag des Nutzers zwar dessen Teilidentitäten verwalten, ihm jedoch nicht die vollständige und alleinige Verfügungsgewalt über seine Daten einräumen (Köhntopp 2001). Dies bedingt ein Vertrauensmodell, in dem der Nutzer seinem Betreiber voll vertrauen muss, der sich jedoch auch als Wolf im Schafspelz entpuppen kann. Insbesondere können Betreiber sowohl alle Teilidentitäten, die gegenüber den anderen Parteien unter verschiedenen Namen (Pseudonyme11) auftreten können, zur echten Person zurückverfolgen als auch all ihre Aktionen miteinander verketten.

Ein umfassendes Identitätsmanagementsystem dient zum Einen der erhöhten Selbstbestimmung des Nutzers über seine Daten, zum Anderen soll es ein Bewusstsein dafür schaffen, wo welche eigenen Daten wie verarbeitet werden. Zu diesem Zweck sollte es dem Nutzer für seinen Datenschutz, soweit dies im jeweiligen Kontext möglich ist, das Folgende bieten (vgl. Köhntopp/Pfitzmann 2001):

Steuerung, wer welche seiner personenbezogenen

Daten erhält und wie verwendet, und weil dies nicht immer

erreichbar ist:

Darstellung, wer welche seiner

personenbezogenen Daten erhält und wie verwendet (bzw. welche

Zusagen an die Verarbeitung bestehen).

Dazu sind folgende Funktionen nötig:

1. Steuerung (d.h. im Sinne mehrseitiger Sicherheit: Formulieren, soweit möglich Durchsetzen und ggf. Aushandeln)

- des Personenbezugs,

- des Umfangs und der Art der Daten sowie

- zusätzlicher Bedingungen an die Verarbeitung der Daten, z.B. Zweckbestimmung, Speicherdauer, Sicherheitsanforderungen, etwaige Gegenleistung;

- Abwickeln von Auskunfts-, Berichtigungs- oder Löschungsbegehren sowie von Einwilligung und Widerspruch,

- Protokollieren der Herausgabe von Daten sowie

- Auswerten der Protokollierung zur Darstellung, was die Kommunikationspartner über den Nutzer in Erfahrung gebracht haben.

Erst auf der Grundlage einer anonymen Netzinfrastruktur ist, wie bereits im vorigen Kapitel angesprochen, in der digitalen Welt ein ausdifferenziertes Identitätsmanagement möglich, das dem Nutzer ermöglicht, über die Verkettbarkeit seiner Daten zu etwa hinterlegten Identitätsinformationen oder zu anderen Verwendungen seiner Daten zu bestimmen. Dazu tritt der Nutzer in der Regel unter Pseudonymen auf, die die von ihm gewählte oder im Anwendungskontext erforderliche Identität kennzeichnen und vielfältige Eigenschaften haben (vgl. Köhntopp 2002). Zur Realisierung kommen kryptographische Mechanismen zum Einsatz. Von besonderer Bedeutung sind dabei die sogenannten Convertible Credentials (umrechenbare Beglaubigungen), durch die sich Autorisierungen, die ein Nutzer unter einem Pseudonym erworben hat, auf andere seiner Pseudonyme übertragen lassen, ohne dass sie auf die anderer Nutzer transferiert werden können. Mit Hilfe derselben Credentials unter verschiedenen Pseudonymen kann einer Verkettbarkeit entgegengewirkt werden. Beispielsweise könnte ein digitaler Benutzerausweis mit einer Berechtigung zum Zugriff auf aktuelle Webinformationen als Credential realisiert werden, das bei jeder Verwendung in Zusammenhang mit einem anderen Pseudonym vorgezeigt wird.

Im Sinne eines möglichst weitreichenden Selbstdatenschutzes muss der Nutzer stets die Verfügungsgewalt über seine Daten innehaben. Auf der Nutzerseite können beispielsweise die unterschiedlichen Pseudonyme generiert und die zugehörigen kryptographischen Schlüssel, Zertifikate sowie Daten verwaltet werden. Das Identitätsmanagementsystem kann außerdem den Datenverkehr mitprotokollieren, so dass nachvollziehbar wird, welche Partei in welchem Kontext welche Informationen erhalten hat. Allerdings reicht es nicht aus, allein im Nutzerbereich ein computergestütztes Identitätsmanagementsystem vorzusehen. Einige Funktionen, z.B. für die Verbindlichkeit der Kommunikation, werden erst durch das Einbeziehen weiterer Parteien, z.B. durch das Mitwirken der Kommunikationspartner oder dritter Parteien realisierbar (vgl. Köhntopp/Pfitzmann 2001). Auch ist bei einem rein nutzerseitigen Identitätsmanagement keine zuverlässige Interpretation der Kontextdaten möglich, aufgrund derer dem Nutzer das geeignete Pseudonym zur Verwendung vorgeschlagen werden soll. Dies ist einer der Bereiche in Bezug auf Identitätsmanagement, in dem insbesondere staatlichen Datenschutzinstitutionen ein neues Aufgabengebiet erwachsen kann.

Eine Analyse bereits existierender Identitätsmanagementfunktionen zeigt, dass es bislang kein datenschutzgerechtes geschweige denn ein datenschutzförderndes System gibt. Bei einer so vielschichtigen und überaus anspruchsvollen Aufgabenstellung zur Entwicklung eines umfassenden Identitätsmanagementsystems ist es unseres Erachtens sinnvoll, in einem evolutionären Prozess vorzugehen und auf bereits vorhandene Datenschutz-Tools zurückzugreifen und diese nach und nach auszubauen.Datenschutzgerechte Identitätsmanagementsysteme setzen die Ideen von Privacy Enhancing Technologies (PET) wie Datensparsamkeit, Transparenz und Nutzermitbestimmung um und führen damit den Gedanken von System- und Selbstdatenschutz konsequent fort (vgl. Köhntopp 2001). Allerdings können sie nur so gut funktionieren, wie auch die Kommunikation mit ihnen abgewickelt wird: die Offline-Welt und die damit verbundenen Offenbarungen von Informationen werden also nicht erfasst. Dies betrifft auch den Einsatz von zur Überwachung geeigneter Techniken wie Videoaufzeichnung oder biometrische Kontrolle. Trifft die oben ausgeführte Industrialisierungsthese zu, ist es allerdings sehr wahrscheinlich, dass vor allem die Kommunikationen in Bezug auf Organisationen online erfolgen werden.

V

Personen sind zwar gewohnt, in verschiedenen Rollen zu leben, wie sie auch durch das Identitätsmanagement abgebildet werden, doch erfolgt der Umgang mit Rollen meist implizit, selbst dann wenn dies zum Nachteil gereicht. Eine technische Realisierung in Form eines computergestützten Identitätsmanagementsystems macht die Ausgestaltung von Rollen und die Entscheidung für die Verwendung von bestimmten Teilidentitäten zu einer technischen Aufgabe. Das verlangt dem Nutzer ein hohes Maß an Bewusstheit, Wissen und Urteilsvermögen für die Verschiedenheit unterschiedlicher Kommunikationssituationen ab. Auf absehbare Zeit lässt sich kein vergleichbarer Grad an Implizitheit mehr erreichen. Dadurch kann sich die Chance ergeben, dass neue Nutzergenerationen ihre Rechte insgesamt bewusster wahrnehmen als diejenigen Nutzern, denen solche Systeme ihrerseits noch suspekt sind. Unzureichende Realisierungen und die Überforderung der Nutzer gaukeln diesen die Kontrollmöglichkeit über ihre Daten lediglich vor und können sie damit in ihrem Datenschutz sogar schwächen. Aufklärung, Schulungen und gute Usability der Systeme sind nötig, um dem entgegenzuwirken.

Leicht kann es zu einer Abhängigkeit vom Identitätsmanagementsystem kommen, das für einen Nutzer sämtliche digitalen Identitäten verwaltet. Solche Systeme dürfen nicht manipuliert werden können, müssen Vertraulichkeit und Integrität wahren und haben hohe Anforderungen an die Verfügbarkeit. Bislang ist unklar, ob sich solche vertrauenswürdigen Systeme überhaupt entwickeln lassen.

Doch selbst wenn durch Identitätsmanagementsysteme das Ziel der Datensparsamkeit erreicht wird und Daten für die professionellen Verarbeiter nicht personenbezogen vorliegen, können Probleme auftreten, die in den heutigen Datenschutzgesetzen mit einer Ausrichtung auf das Recht auf informationelle Selbstbestimmung nicht abgedeckt sind. Denn auch ohne eine Identifizierung können Menschen in ihren Persönlichkeitsrechten beeinträchtigt werden, etwa durch Diskriminierung aufgrund bestimmter Eigenschaften oder durch Zustellen von auf die Person zugeschnittenen Nachrichten oder Werbung gemäß ihren erratenen Vorlieben oder psychologischen Profile.

VI

Die Entwicklung eines speziellen Datenschutzrechts kommt in Gang zu einem Zeitpunkt, an dem sich die personalen Effekte der funktionalen Differenzierung durchsetzen, nämlich in Form der Individualisierung einerseits und der Entmachtung des Allzugriffs von Organisationen auf deren personales Inventar andererseits. Aus der Sicht des Einzelnen führt diese Situation dazu, die verschiedenen, unter Umständen logisch auch nicht vollständig zu vereinbarenden Rollenerwartungen von Teilidentitäten zu erfüllen und darüber hinaus das Gesamtset zusammenzuhalten. Im Zuge der Vollindustrialisierung der Gesellschaft bzw. der Durchtechnisierung insbesondere der gegenüber Organisationen zu erbringenden Kommunikationen liegt es dann nahe, für das anspruchsvolle Rollen- bzw. Identitätsmanagement computertechnische Unterstützung in Anspruch zu nehmen. Eine kommunikationstechnische Unterstützung des Identitätsmanagements kann dabei allerdings verschiedene Formen annehmen:

So weisen die Überlegungen der Firma Microsoft, die unter dem Schlagwort Hailstorm/Passport im März 2001 offenkundig wurden12, in eine datenschutzrechtlich atemverschlagende Richtung. Hiernach erhielte jeder Nutzer, der sich für diesen Dienst anmeldete, eine13 Online-Identität, die ihn nicht nur gegenüber Microsoft, sondern auch gegenüber anderen an diesem Dienst teilnehmenden Websites auswiese. Dort lagerten bspw. sein Kreditkartendaten, so dass man mit wenigen Mausklicks einkaufen könnte, ohne dafür jedes Mal die obligatorische Anmeldung und Eingabe der Abrechnungsdaten erledigen zu müssen. Die Verwaltung der gesellschaftlich relevanten Daten obliegt in diesem Szenario nicht dem Nutzer und auch nicht einer politisch legitimierten Instanz in Form des Staates, sondern einer privatwirtschaftlichen Organisation, die weder auf die Beachtung auch kollektiver Gesamtinteressen verpflichtet ist noch unter Garantie das Recht auf informationelle Selbstbestimmung achtet bzw. dieses Recht ja geradezu aushebelt, um Personen in die Verfügungsgewalt der Organisation zu bringen. Dies wiederum bedeutet nicht nur ein Beschneiden der Souveränität des Bürgers (um den Vorteil einer Komfortverbesserung bei der Internetnutzung), sondern auch eine Entdifferenzierung bzw. Restratifizierung der Sozialstruktur, mit den Risiken, die eine unterkomplexe Sozialstruktur in einer komplexen Umwelt mit sich bringt.

Demgegenüber stünde ein datenschutzgerechtes bzw. datenschutzförderndes, computergestütztes Identitätsmanagement unter der primären Kontrolle des Nutzers14, bei dem die beteiligten dritten Parteien aufgrund der technischen Realisierung, bspw. durch eine weitgehende Gewaltenteilung, nicht zuviel Informationen über den Nutzer erlangen. Ein solches System müsste dann rechtlich eingebunden werden, indem die zu erbringenden Anforderungen abhängig vom jeweiligen Kontext klar definiert wären, und es müsste in die Praxis der Wirtschaft und der Verwaltungen eingefügt werden, die dann ihrerseits ihre Anforderungen an solche System formulierten, auf jeden Fall unter Einbeziehung von Datenschutzbeauftragten. Die Entwicklung solcher datenschutzfördernder Systeme hat bereits begonnen - sie werden sich jedoch nur im Markt durchsetzen, wenn die Nutzer dies von den Herstellern und Betreibern tatsächlich einfordern.

Literatur

Baecker, Dirk (1999): Organisation als System, Frankfurt am Main: Suhrkamp.

Brill, Andreas/de Vries, Michael (Hrsg, 1998): Virtuelle Wirtschaft. Virtuelle Unternehmen, virtuelle Produkte, virtuelles Geld und virtuelle Kommunikation, 1. Auflage, Opladen, Wiesbaden: Westdeutscher Verlag.

Chaum, David (1985): Security Without Identification: Transaction Systems to Make Big Brother Obsolete; Communications of the ACM, Vol. 28 No. 10, Oktober 1985; 1030-1044.

Elias, Norbert (1976): Über den Prozeß der Zivilisation - Soziogenetische und psychogenetische Untersuchungen. Erster Band: Wandlungen des Verhaltens in den weltlichen Oberschichten des Abendlandes. Zweiter Band: Wandlungen der Gesellschaft. Entwurf zu einer Theorie der Zivilisation, 1. Auflage, Frankfurt am Main: Suhrkamp.

Giesecke, Michael (1998): Der Buchdruck in der frühen Neuzeit: eine historische Fallstudie über die Durchsetzung neuer Informations- und Kommunikationstechnologien, 1. Auflage, Frankfurt am Main: Suhrkamp.

Goody, Jack (1990): Die Logik der Schrift und die Organisation von Gesellschaft, 1. Auflage, Frankfurt am Main: Suhrkamp

Kieserling, Andre (1999): Kommunikation unter Anwesenden. Studien über Interaktionssysteme, Frankfurt am Main: Suhrkamp

Kiss, Gabor (1990): Grundzüge und Entwicklung der Luhmannschen Systemtheorie, 2. Auflage, Stuttgart: Enke.

Köhntopp, Marit/Pfitzmann, Andreas (2001): Informationelle Selbstbestimmung durch Identitätsmanagement; in: it+ti Informationstechnik und Technische Informatik, Schwerpunktthema »IT-Sicherheit« 5/2001; Oldenbourg Wissenschaftsverlag, München, September 2001; 227-235.

Köhntopp, Marit (2001): »Wie war noch gleich Ihr Name?« Schritte zu einem umfassenden Identitätsmanagement; in: Fox/Köhntopp/Pfitzmann (Hrsg.): Verlässliche IT-Systeme - Sicherheit in komplexen Infrastrukturen; Vieweg, Wiesbaden 2001; 55-75.

Köhntopp, Marit (2002): Privacy Enhancing Technologies; in: Roßnagel: Handbuch des Datenschutzrechts, im Erscheinen (2002).

Kubicek, Herbert/Klump, Dieter (2000): Editorial; in: Kubicek/Braczyk/ Klump/ Roßnagel (2000): Global@home - Jahrbuch Telekommunikation und Gesellschaft, Heidelberg: Hüthig.

Luhmann, Niklas (1987): Soziale Systeme - Grundriß einer allgemeinen Theorie, 1. Auflage, Frankfurt am Main: Suhrkamp (1984 zum ersten Mal erschienen).

Luhmann, Niklas, 1989: Vertrauen - Ein Mechanismus der Reduktion sozialer Komplexität, 3. Auflage, Stuttgart: Enke (1968 zum ersten Mal erschienen)

Luhmann, Niklas (1993): Individuum, Individualität, Individualismus; in: Luhmann, Niklas, 1993: Gesellschaftsstruktur und Semantik - Studien zur Wissenssoziologie der modernen Gesellschaft, Band 3, Frankfurt am Main: Suhrkamp: 149-258.

Luhmann, Niklas (1997): Die Gesellschaft der Gesellschaft; 1. Auflage, Frankfurt am Main: Suhrkamp.

Mead, George H. (1968): Geist, Identität und Gesellschaft, Frankfurt am Main: Suhrkamp.

Rost, Martin (1998): Zur Industrialisierung wissenschaftlicher Kommunikation; in: Hartmann, Frank (Hrsg.), 1998: Informationsgesellschaft. Sozialwissenschaftliche Aspekte, Band 3, Wien: Forum Sozialforschung Schriftenreihe: 123-136, http://www.maroki.de/Home/maro/mr_iwk.html.

Simmel, Georg (1984): Grundfragen der Soziologie: Individuum und Gesellschaft, 4. Auflage, Berlin; New York: de Gruyter (zum ersten Mal erschienen: 1917)

Steinmüller, Wilhelm (1971): Grundfragen des Datenschutzes, Gutachten im Auftrag des Bundesministeriums des Innern, Deutscher Bundestag - 6. Wahlperiode - Drucksache 6/3826 Anlage 1.

Warren/Brandeis (1890): The Right to Privacy, Harvard Law Review, Vol. IV, Dezember 15, 1890, No. 5

In Endnoten verwandelte Fussnoten

1 - Marit Hansen leitet den Bereich »Datenschutzfördernde Technik« beim Unabhängigen Landeszentrum für Datenschutz Schleswig-Holstein; Martin Rost ist Mitarbeiter des Virtuellen Datenschutzbüros (http://www.datenschutz.de), das vom Unabhängigen Landeszentrum für Datenschutz Schleswig-Holstein betrieben wird.

2 - Vgl. dazu wegbereitend: Luhmann 1987, einführend: Kiss 1990; speziell Gesellschaftssysteme: Luhmann 1997; Organisationssysteme: Baecker 1999; Interaktionssysteme: Kieserling 1999.

3 - Auf die hier systematisch eigentlich anstehende Diskussion von Datenschutz in Interaktionssystemen, gedacht etwa in Form der Ausbildung von Takt und Diskretion im Prozeß der Zivilisation (vgl. Elias 1976), müssen wir hier verzichten.

4 - Als Beispiele sind hier der Nationalsozialismus und der ehemalige DDR-Sozialismus zu nennen.

5 - Als datenschutzrechtliche Prototypen liesse sich auf die standesärztliche Verschwiegenheitspflicht, die der um 500 v. Chr. entwickelte hippokratische Eid auferlegt, sowie auf das Seelsorge- und Beichtgeheimnis , das 1215 nach Chr. erstmals im Kirchenrecht formuliert wurde, verweisen.

6 - Bitte bedenken Sie einmal all die Adressen, die mit Ihnen verknüpft sind - und berücksichtigen Sie dabei nicht nur Ihre Handynummer(n), Ihre Web- und Mailadresse(n), Ihr Laufzeichen, Ihr(e) KFZ-Nummernschild(er), Ihre Kundennummer(n).

7 - Der Begriff Vollindustrialisierung soll nur darauf abstellen, dass neben dem Energieverarbeitungsbereich nunmehr auch der Informationsverarbeitungsbereich von Organisationen standardisiert/ technisiert erfolgt.

8 - Derartige Restratifizierungstendenzen werden zur Zeit in der breit angelegten »Globalisierung/Regionalisierungs«-Debatte diagnostiziert, wenn auch mit anderen Gründen.

9 - Der Fremde muss heute nicht mehr übercodifiziert als Barbar, als Paria oder zumindest als böse, er muss aber auch nicht als ein liebenswürdiger Mensch wie ich taxiert werden. Man kann sich den zunächst großstädtisch herausgebildeten Modus eines universalisierten Systemvertrauens (vgl. Luhmann 1989) mit der Folge einer gepflegten persönlichen Indifferenz leisten.

10 - Es zeichnet sich ab, dass Identitätsmanagement von sämtlichen sozial adressierbaren Einheiten, also auch von Organisationen gegenüber anderen Organisationen, betrieben werden muss. Dies wiederum könnte ein Hinweis darauf sein, dass der institutionalisierte Datenschutz endgültig seine bislang programmatisch zu enge Ausrichtung auf die einzelne Person aufgeben muss, gerade wenn er im Ergebnis wirkungsvoll etwas für Personen tun will.

11 - In der herkömmlichen Welt sind das beispielsweise Spitznamen im Sportverein oder auch eine Kunden-, Telefon- oder Kontonummer, die im jeweiligen Kontext für die Transaktionen anstelle des Namens verwendet werden.

12 - Siehe Heise-Newsticker vom 20.03.2001.

HINWEIS

Die Weitergabe von Texten bzw. Dateien, die von dieser Seite heruntergeladen wurden, ist allein unter der Bedingung erlaubt, dass keinerlei Veränderungen, die den Inhalt dieser Dateien betreffen, vorgenommen werden und ein Verweis auf diese Quelle hier erfolgt. Außerdem dürfen keine kommerziellen Interessen mit dem Text verfolgt werden.